Zobacz w galerii: Lista urządzeń podatnych na atak hakerski

Spis treści

Podatność wykryta w popularnych smartfonach

Firma Google poinformowała, że znalezionych zostało aż 18 błędów w popularnych czipach instalowanych w:

- smartfonach,

- smartwatchach,

- modemach mobilnych

- i nowoczesnych samochodach.

Część z wykrytych błędów pozwala na zdalne przejęcie kontroli nad urządzeniem bez konieczności wykonywania jakichkolwiek działań ze strony użytkownika. Wystarczy, że atakujący pozna numer telefonu swojej ofiary.

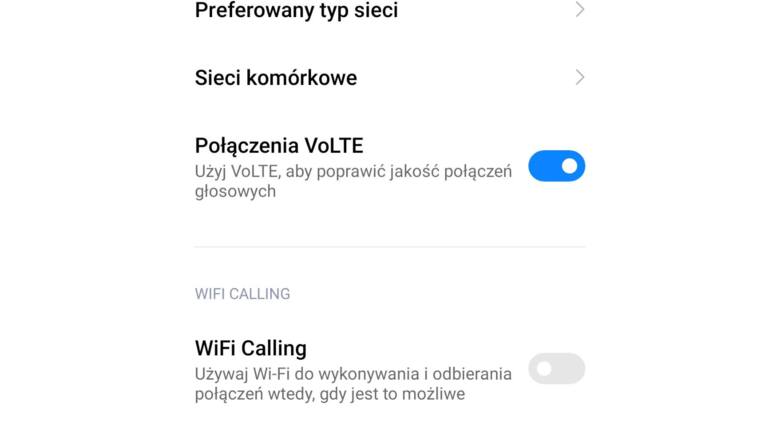

Jak to jest możliwe? Podatność wykryto na czipie Exynos w920 produkowanym przez Samsunga. Odpowiada on w telefonach, w których jest zainstalowany za komunikację sieciową. Hakerzy potrafią przejąć urządzenie, dzwoniąc na smartfon posiadający ten procesor poprzez Wi-Fi Calling lub VoLTE, czyli poprzez połączenie telefoniczne wspomaganie siecią internet.

Które urządzenia może zaatakować haker?

Podatne na atak są smartfony i inne urządzenia, które korzystają z Exynosa w920. Na liście znaleźć można takie sprzęty jak:

- Smartfony Samsunga;

- Smartfony Vivo;

- Niektóre smartwatche Samsunga, które używają Exynos w920

- i samochody korzystające z Exynos Auto T5123.

Pełną listę możecie znaleźć w naszej galerii:

Smartfony Google Pixel 6 i Pixel 7, które też korzystają z Exynosa podatnego na ataki, zostały już załatane w marcowej aktualizacji oprogramowania. Inne sprzęty nie dostały jednak wciąż stosownej łatki.

Jak chronić swój smartfon przed atakami hakerów?

Jeśli posiadasz jeden z telefonów, które zawierają podatny na atak hakerski czip, obowiązkowo wyłącz funkcje Wi-Fi Calling oraz VoLTE. Wyłączanie tych funkcji wygląda trochę inaczej na każdym smartfonie z Androidem, jednak najczęściej można znaleźć je w sekcjach „Ustawienia sieci” czy „Ustawienia Wi-Fi”.

Zobacz również:

Konto Amazon zagrożone? Pismak przeciwko oszustom

Dołącz do nas na Facebooku!

Publikujemy najciekawsze artykuły, wydarzenia i konkursy. Jesteśmy tam gdzie nasi czytelnicy!

Dołącz do nas na X!

Codziennie informujemy o ciekawostkach i aktualnych wydarzeniach.

Kontakt z redakcją

Byłeś świadkiem ważnego zdarzenia? Widziałeś coś interesującego? Zrobiłeś ciekawe zdjęcie lub wideo?

Plotki, sensacje i ciekawostki z życia gwiazd - czytaj dalej na ShowNews.pl

- Kaźmierska wróci za kraty? Mecenas Kaszewiak mówi, dlaczego tak się nie stanie

- Czyżewska była polską Marilyn Monroe. Dopiero teraz dostała kwiaty na grób

- Co się dzieje z Sylwią Bombą? Drobny szczegół totalnie ją odmienił [ZDJĘCIA]

- Olbrychski nie przypomina dawnego amanta "Jest jak Kopciuszek po dwunastej w nocy"